IMS güvenliği - IMS security

Bu makalenin birden çok sorunu var. Lütfen yardım et onu geliştir veya bu konuları konuşma sayfası. (Bu şablon mesajların nasıl ve ne zaman kaldırılacağını öğrenin) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin)

|

IMS (IP Multimedya Alt Sistemi), multimedya hizmetleri sunmak için bir dizi özelliktir. IP protokol. Bu, ses, multimedya ve veri gibi her türlü hizmeti, herhangi bir İnternet bağlantısı (sabit veya mobil) aracılığıyla erişilebilir bir platformda birleştirmeyi mümkün kılar.

IMS'nin kökeni

Başlangıçta 4G.IP (telekomünikasyon sektörüne ait bir dizi şirket) tarafından tanımlanan, 4G Standardizasyonun bir parçası olarak IMS tanımını kesin olarak benimseyen (3. Nesil Ortaklık Projesi) 4G ağlarda sistem UMTS (Evrensel Mobil Telekomünikasyon Sistemi), Sürüm 5 ve 6'da belirtilmiştir.

Mimari

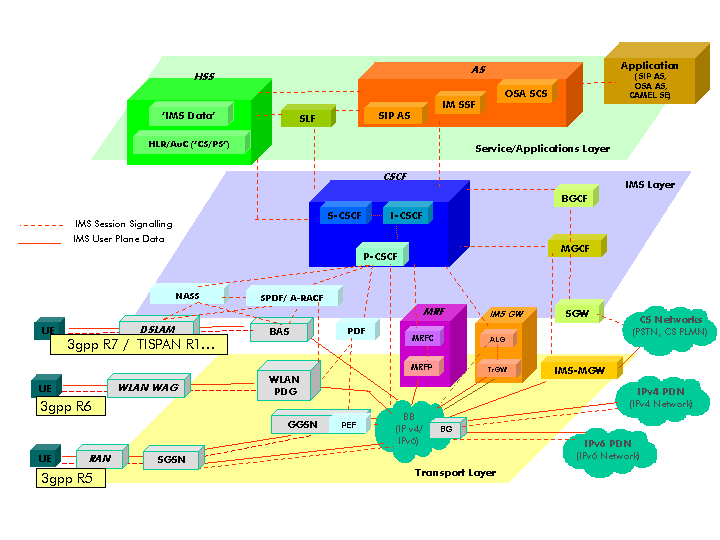

Üç katmana ayrılabilir:

Uygulama

AS (Uygulama Sunucuları), MRF (Medya Kaynak Fonksiyonu) ve HSS (Ev Abone Sunucusu) olduğu yerde.

- AS, Yudumlamak İnternet üzerinden sesli ve görüntülü aramalar gibi multimedya oturumlarının oluşturulmasında kullanılan sinyalleşme için (Oturum Başlatma Protokolü). Telefon operatörleri tarafından sunulan hizmetler, AS üzerinde barındırılır ve çalıştırılır.

- HSS, aşağıdakilere benzer cihazlardır: HLR nın-nin GSM kullanıcının kimlik bilgilerinin depolandığı teknoloji.

Kontrol

Aralarında IMS çekirdeği olan farklı alt sistemler tarafından oluşturulmuştur.

Bu katmandaki diğer önemli cihazlar, üç alt sistemi içeren CSCF'dir (Çağrı Oturumu Kontrol İşlevi): P-CSCF (Proxy CSCF), S-CSCF (Hizmet CSCF) ve I-CSCF (Sorgulayan CSCF). Bu alt sistemler temelde şunlardan sorumludur: sinyallemenin işlenmesi ve yönlendirilmesi; taşıma alt sisteminin kaynaklarını kontrol etmek, kullanıcıları kaydetmek ve doğrulamak; söz konusu sinyal uygulama sunucularını yönlendirerek IMS hizmetlerinin sağlanması ve faturalama kayıtlarının oluşturulması.

MRF (Medya Kaynakları İşlevi), medyanın manipülasyonu ve tonların ve duyuruların yeniden üretilmesi gibi medyayla ilgili fonksiyonları sağlar. Her MRF, bir MRFC (Ortam Kaynakları İşlev Denetleyicisi) ve bir MRFP'ye (Ortam Kaynakları İşlev İşlemcisi) ayrılır. MRFC, MRFP'yi kontrol etmek için bir AS ve S-CSCF'den gelen bilgileri yorumlayan bir sinyalleşme düzlemi düğümüdür. MRFP, kaynağı karıştırmak veya ortam akışlarını işlemek için kullanılan ortam düzleminin bir düğümüdür.

Ulaşım

Oluşturan UE (Kullanıcı Ekipmanı), erişim ağı, NASS (Ağ Bağlantısı Alt Sistemi) ve RACS (Kaynak Kabul Kontrol Alt Sistemi). Ağın taşınması, her ikisinden biri kullanılarak gerçekleştirilir. IPv6 veya IPv4, QoS uygulaması, entegre güvenlik, otomatik yapılandırma…

Güvenlik

IMS'nin ne olduğunu ve çalışan cihazları biraz gördükten sonra, güvenlikle ilgili IMS spesifikasyonlarına giriyoruz.

Standardizasyon açısından bakıldığında, yalnızca 3GPP'nin (IP Tabanlı Hizmetler için Erişim Güvenliği) TS 33.203'te belirtilen ve genel olarak adı verilen bir kimlik doğrulama ve erişim kontrolü mekanizması mevcuttur. DİĞER ADIYLA (Kimlik Doğrulama ve Anahtar Anlaşması). Bununla birlikte, miras alınan terminallerin ihtiyaçlarını karşılamak ve daha hızlı konuşlandırmayı sağlamak için tanımlanmış, kimlik doğrulama ve erişim kontrolü için birçok başka mekanizma vardır. En yaygın olanları:

- Mobil erişim için erken IMS 3GPP. Bunlar, zamanınız için önceden IMS dağıtımlarının spesifikasyonlarla tamamen uyumlu olmadığı ve bu nedenle güvenlik mekanizmalarının uygulanamayacağı şekildedir. Örnekler şunları içerir: IPv4 tabanlı uygulamalar 2G cihazlar.

- Özet kimlik doğrulaması nın-nin TİSPAN ve Paket Kablo.

- Sabit ağlar için NASS-IMS kimlik doğrulaması ayrılmaz TISPAN. IMS ağında kimlik doğrulama katmanının yeniden kullanılması amaçlanan bir kimlik doğrulama yöntemidir. TISPAN tarafından, kullanıcı terminalinin ISIM (IP Multimedia Services Identity Modulates) içermediği sabit ağlar için geliştirilmiştir. Bu mekanizmanın güvenliği, pratik olarak erişim ağınınki ile aynıdır.

- Paket Kablo ile Özet Kimlik Doğrulaması TLS.

Ağlarda kullanılan mevcut kimlik doğrulama mekanizmalarının çeşitliliği, birlikte çalışabilirlik, farklı güvenlik seviyelerine sahip ağların varlığı, istemci kaydı sırasında en çok uyarlanmış yöntem seçimi vb. İle ilgili sorunlara neden olur. Bu bağlamda 3GPP, TR 33.803 önerisini geliştirmiştir. en uygun kimlik doğrulama yöntemini seçme konusunda rehberlik eder.

AKA (Kimlik Doğrulama ve Anahtar Anlaşması)

IMS'deki güvenlik, ISIM ve ISIM arasında paylaşılan uzun süreli gizli bir anahtara dayanmaktadır. AUC Yerel ağın (Kimlik Doğrulama Merkezi).

- ISIM: akıllı kart üzerinde çalışan bir uygulamadır UICC IMS kullanıcısının tanımlama parametrelerini ve kimlik doğrulamasını içeren (Evrensel Tümleşik Devre Kartı).

- AUC: Bu durumda HSS ile ilişkilendirin. Kimlik doğrulama ve şifreleme hizmetlerini gerçekleştirmek için gerekli bilgileri içerir. Kimlik doğrulama ve şifreleme algoritmalarını depolar ve her hizmet için gerekli anahtarları oluşturur.

AKA, her iki şifreleme anahtarını (3DES veya AES -CBC ) ve bütünlük anahtarları (HMAC -MD5 veya HMAC-SHA-1 ).

- ISIM ↔ HSS: Karşılıklı kimlik doğrulama için gereklidir. Hem HSS hem de ISIM, bu anahtarla ilişkili bir gizli anahtar ve özel kimlik (IMPI) depolamıştır.

- UA ↔ P-CSCF: UE ve ağ arasında güvenli bir bağlantı sağlar.

- I / S-CSCF ↔ HSS: I / S-CSCF ve HSS arasında bilgi aktarımı için bir güvenlik ilişkisi kurar.

- P-CSCF ↔ I / S-CSCF: Bu güvenlik ilişkisi yalnızca P-CSCF Ev Ağında olmadığında geçerlidir.

- I-CSCF ↔ S-CSCF: Bir ağ içindeki SIP düğümleri arasında güvenlik sağlar.

Kayıt süreci

Bir kullanıcının IP Multimedya hizmetlerine erişebilmesi için, telefon numarası gibi en az bir IMPU (IP Multimedya Genel Kimliği) kaydetmesi gerekir. Daha sonra IMS ağı, uygulamada IMPI'yi (IP Multimedya Özel Kimliği) doğrulamalıdır. Kayıt işlemi, IMS terminalinin, IMPI ve IMPU'yu yönlendiren P-CSCF'ye bir SIP KAYIT mesajı göndermesiyle başlatılır. Bu mesaj P-CSCF'ye ulaşır ve mesajı I-CSCF'ye iletir. I-CSCF, başka bir DIAMETER UAA mesajıyla yanıt veren ve I-CSCF'ye paralel olarak kullanıcıya atanan S-CSCF'nin yönünü bildiren REGISTER mesajını, DIAMETER UAR'ı HSS'ye gönderen kullanıcının bir DIAMETER mesaj kimlik doğrulama talebi gönderir. Daha sonra I-CSCF kayıt mesajını S-CSCF'ye iletir ve bu mesaj da HSS tarafından Kimlik Doğrulama Vektörünü (AV) hesaplamak için kullanılan IMPI dahil ÇAP MAR mesajını gönderir ve

Kullanım yoluyla UE ve P-CSCF arasındaki SIP mesajlarının destek gizliliği sağlanır.

SIP için IMS Erişim Güvenliği

3GPP spesifikasyonlarına göre, kullanıcı kimlik doğrulaması, UMTS (Evrensel Mobil Telekomünikasyon Sistemi) erişim kimlik doğrulamasına biraz benzer, ancak SIP için Digest AKA'ya dayanmalıdır. Kullanıcı aracısı ile P-CSCF arasındaki sinyallemeye maruz kalan 3GPP spesifikasyonu TS 33.203, aşağıdakilere dayanmalıdır: IPsec ESP (Kapsülleme Güvenlik Yükü) taşıma modunda. Ancak, bu modda IPSec kullanımı sabit ağlarda kullanım için uygun değildi. Sorun, IPsec kavşağında yatıyor NAT (Ağ Adresi Çevirisi), bu nedenle TISPAN (Telekomünikasyon ve İnternet Yakınsama Hizmetleri ve Gelişmiş Ağlar için Protokoller) modu seçildi UDP (Kullanıcı Datagram Protokolü) IPsec kapsüllemesi.

GAA (Genel Kimlik Doğrulama Mimarisi)

Gördüğümüz tüm güvenlik mekanizmaları erişim ağlarında ve IMS etki alanlarında kullanılmaktadır. Ancak, yukarıdaki kimlik doğrulama mekanizmalarını uygulama veya hizmette genişletmek mümkündür. GAA.

GAA, IMS uygulama katmanında / hizmetinde mevcut kimlik doğrulama mekanizmalarını genişletmeyi mümkün kılan kimlik doğrulama mimarisidir.

GAA, iki kimlik doğrulama mekanizması kullanır. Bunlardan biri, AKA kimlik doğrulamasında kullanılan anahtarlardan türetilen iletişim kuran varlıklar (GBA-Generic Bootstrapping Architecture) arasında paylaşılan bir sırrın bulundurulmasına, diğeri ise asimetrik kriptografi (genel ve özel anahtar) ve dijital sertifikalar veya PKI (SSC - Abone Sertifikaları Desteği).

İki uygulama türünden en çok kullanılanı paylaşılan sırlara dayanır. GAA / GBA'nın en büyük avantajı, kullanıcı aracısı ile çeşitli uygulamalar arasında güvenlik ilişkilerinin oluşturulmasına izin vermesidir. Bu ortaklıklar, öncelikle uygulamaya karşı daha sonra kullanıcı aracısı kimlik doğrulamasına izin veren bir anahtarı (paylaşılan sır) ve gerekirse gizliliğin ve bilgilerin bütünlüğünün garantisi gibi diğer güvenlik özelliklerinin (şifreleme ve elektronik imza ), inkar etmeme (dijital imza), vb. Bu mekanizmaların sorunu, bu paylaşılan sır üzerinde anlaşmanın yoludur. Daha önce bahsettiğim gibi, sır, AKA'da kullanılan kimlik doğrulama anahtarlarından türetilmiştir.

Adlı yeni bir ağ öğesi BSF (Önyükleme Sunucusu İşlevi) tanıtıldı. Bu BSF, HSS ile bir arayüze sahiptir. UE, AKA'yı BSF aracılığıyla HSS ile çalıştırır. NAF (Ağ Uygulama İşlevi) adı verilen bir uygulama sunucusu, abone profil bilgileriyle birlikte bu oturum anahtarını BSF'den alabilir. Bu nedenle, NAF sunucu uygulamaları ve UE, daha sonra güvenlik uygulaması için, özellikle uygulama oturumunun başlangıcında UE ve NAF'ı doğrulamak için (muhtemelen gizliliğin bütünlüğü ve / veya korunması için) kullanılabilen bir gizli anahtarı paylaşır. UE ile BSF arasındaki ve ayrıca NAF ile BSF ve HSS arasındaki ve arasındaki iletişim, uygulamadan bağımsızdır.

Asimetrik kriptografi tabanlı kimlik doğrulama ve sertifikalar

Kimlik doğrulama için paylaşılan sırların kullanımına bir alternatif, asimetrik kriptografinin kullanılmasıdır. Bu, kimliği doğrulanmak isteyen varlığın bir anahtar çiftine (genel ve özel) sahip olması ve bir dijital sertifika anahtar çiftini doğrulaması gerektiği anlamına gelir. Anahtar ve sertifikaya sahip olduktan sonra, UE bunları dijital imzalar üretmek için kullanabilir. Bu tür kimlik doğrulamanın ana dezavantajı, bir PKI'ye ihtiyaç duymanız ve asimetrik anahtar işlemlerinin daha fazla hesaplama çabası gerektirmesidir.

Bir müşteri asimetrik şifreleme teknolojisini kullanmak isterse, bir yetkili tarafından verilmiş bir dijital sertifikaya ihtiyacınız vardır. CA (Sertifika Yetkilisi). Sertifika, ilgili sahiplerinin kimliğine bir genel anahtar bağlar. Bir mobil abone bir çift anahtara (özel ve genel) sahip olmak ve kullanmak istiyorsa, sertifika önceden yüklenmelidir veya abonenin bir anahtar çifti oluşturma veya alma ve benzer şekilde dinamik olarak bir dijital sertifika alma yoluna sahip olması gerekir. . Dinamik olarak bir dijital sertifika elde etmek için, bir UE'nin PKI'ye bir site sertifikası için bir uygulama göndermesi ve PKI portalının sertifika talebini doğrulaması gerekir. Anahtar çifti ve dijital sertifika, bütünlük ve koruma için de kullanılabilir, ancak bunlar GAA kapsamının bir parçası değildir.

Liberty Alliance ve SSO (Tek Oturum Açma)

Özgürlük İttifakı çevrimiçi olarak kimlik doğrulama, gizlilik ve kimlik yönetimi uygulamaları ile ilgili özellikler oluşturmaya adanmış bir şirketler grubudur. Ele alınan kavramlardan biri, SSO (Tek Oturum Açma), bir kullanıcının çeşitli uygulamalara veya hizmetlere erişmek için yalnızca bir kez kimlik doğrulaması yapması gerekir.

3GPP, GAA / GBA ve SSO kombinasyonu ve Liberty Alliance tarafından tanımlanan kimlik doğrulama mekanizmaları için bir öneri getirmiştir ve SAML v2.0. Böylelikle, Liberty Alliance ve SAML v2.0 SSO tarafından sağlanan mekanizmalar olan AKA tabanlı güçlü kimlik doğrulamasından yararlanmak mümkündür. Bununla birlikte, GAA / GBA'nın en büyük dezavantajı, bir çeşit destek kartına sahip olan kullanıcı aracıları için tasarlanmıştır. OMA ISIM karta sahip olmayan terminaller için, örneğin kullanıcı kimlik bilgileriyle HTTP Özetine dayalı belirli kimlik doğrulama çözümleri.

Saldırılar

Ağ gözetleme

Gizliliği bozmak. İle koruma olmadan SSL / TLS veya IPSec, bir saldırganın SIP sinyalini yakalaması ve RTP (Gerçek Zamanlı Aktarım Protokolü) gibi araçlar kullanan trafik Wireshark. Gizliliğe karşı başka bir saldırı, IMS bileşenleri, işletim sistemleri ve ağ topolojisi hakkında hassas ve değerli bilgiler toplamak için tarama araçları kullanılarak gerçekleştirilebilir.

Oturum çalma

Oturumun yönlendirilmiş bütünlüğü. Saldırgan bir oturuma kötü amaçlı paketler ekleyebilir ve hatta trafiğin bir kısmını değiştirebilir. Örneğin, saldırgan, oturumun parametrelerini değiştirmek için SIP Yeniden Daveti gönderebilir.

DoS (Hizmet Reddi)

Kullanılabilirliğe karşı saldırı. Saldırgan, kısa bir süre içinde çok sayıda veri birimi göndererek performansın düşmesine veya hizmetleri tamamen durdurmasına neden olur. Örnekler arasında TCP SYN floods, UDP floods ...

P- CSCF Keşfi

Bütünlük ve kullanılabilirlik ile ilgilenir. P-CSCF, UE'ye giriş noktasıdır. DHCP (Dinamik Ana Bilgisayar Kontrol Protokolü) ve DNS (Alan Adı Sistemi), genellikle P-CSCF'yi keşfetmek için kullanılır. Bir saldırgan, bir etki alanı adı için P-CSCF keşif önbelleği zehirlenmesi sürecini bozabilir veya UE'ye yanlış IP döndürülür. Sonuç, UE'nin ağa kaydedilememesi veya sahte bir sunucuya kaydedilmesidir.

Hizmetin Kötüye Kullanımı

EYS'nin kullanılabilirliği ve bütünlüğüne etki. Yetkili kullanıcılar, hizmetleri beklenenden fazla kullanabilir veya kendileri için izin verilmeyen hizmetlere erişim sağlayabilirler.

Ücret Dolandırıcılığı

Muhasebeye saldırı. Bir saldırgan sahte bir UE oluşturabilir ve CSCF'ye bir Bye isteği gönderebilir. CSCF, oturumun sona erdiğini düşünecek ve bu sırada muhasebeyi durduracaktır, UE ortam akışlarını serbest bırakmayacaktır. Bu, UE'nin sayılmadan akış alışverişine devam ettiği anlamına gelir. Bu tehdit, medya hırsızlığını çağırır ve medya akışlarının etkili bir şekilde kontrol edilmemesinin zayıflığını kullanır.

İzin Alma

Saldırı kimlik doğrulaması. Saldırgan, bir çatlak veya diğer yöntemler nedeniyle parola kimlik doğrulamasını elde edebilir. Temel olarak, bir UE, yukarıda belirtildiği gibi HTTP Özetinde kullanılan bir SIM karta sahip değildir. Bu yöntem, genellikle yüksek güvenlik seviyesi olmayan bir kullanıcı adı ve şifreye dayanmaktadır. HTTP Özeti, kaba kuvvet veya yeniden oynatma saldırısı gibi çeşitli saldırıları listeler.

Azaltılmış

IMS ağında karşılanması gereken bu saldırıları azaltmak için:

- Güçlü kimlik doğrulama ile IMS ağına abone erişimi.

- Ağ güvenliği: İstemciler ve uygulama sunucuları arasında değiş tokuş edilen akış güvenli hale getirilmelidir.

- Sistemler ve uygulamalar güvenli hale getirilmelidir.

Ayrıca bakınız

- 4G

- Softswitch

- IP üzerinden ses

- Mobil VoIP

- BASİT

- 3GPP Uzun Süreli Evrim, UMB (IMS gibi teknolojileri kullanacak 4G ağ çalışmaları)

- Mobil geniş bant

- Eşler arası video paylaşımı

- Video paylaşımı

- Görüntü paylaşımı

- IP Bağlantısı Erişim Ağı

- IP üzerinden metin

- Multimedya Telefon

- Sesli arama sürekliliği

- Konuşmak için bas

- IMPS

- Zengin İletişim Paketi

- Servis Yeteneği Etkileşim Yöneticisi

Referanslar

- http://www.etsi.org/deliver/etsi_tr/133900_133999/133919/06.02.00_60/tr_133919v060200p.pdf

- http://www.3gpp.org/

- http://edadmovil.wordpress.com/casos-de-desarrollo/implementacion-ims/funcionamiento-ims/

- https://web.archive.org/web/20131213060910/http://departamento.pucp.edu.pe/ingenieria/images/documentos/seccion_telecomunicaciones/IMS/Capitulo%207%20QoS%20y%20Seguridad.pdf

- https://web.archive.org/web/20131218095643/http://blog.s21sec.com/2008/12/ims-introduccin.html

- http://www.efort.com/media_pdf/IMS_ESP.pdf